Pegasus w telefonie Android i iOS

NSO Group, twórca oprogramowania szpiegowskiego PEGASUS twierdzi, że oprogramowanie szpiegujące jest wykorzystywane wyłącznie do „badań dotyczących terroryzmu i przestępczości” i „nie pozostawia żadnych śladów”. Tymczasem Amnesty International zaprezentowało Raport Metodologii Sądowej pokazujący, że żadne z tych stwierdzeń nie jest prawdziwe. Raport ten towarzyszy publikacji Pegasus Project, wspólnego śledztwa, które obejmuje ponad 80 dziennikarzy z 17 organizacji medialnych w 10 krajach, koordynowanego przez Forbidden Stories przy wsparciu technicznym Laboratorium Bezpieczeństwa Amnesty International.

Laboratorium Bezpieczeństwa Amnesty International przeprowadziło dogłębną analizę kryminalistyczną wielu urządzeń mobilnych obrońców praw człowieka (HRD) i dziennikarzy z całego świata. Badanie to ujawniło powszechną, uporczywą i trwającą bezprawną inwigilację i naruszenia praw człowieka popełniane przy użyciu oprogramowania szpiegującego Pegasus, którego twórcą jest firma NSO Group.

W niniejszym Raporcie Metodologii Sądowej Amnesty International dzieli się swoją metodologią i publikuje narzędzie open source do mobilnej kryminalistyki oraz szczegółowe wskazówki techniczne, aby pomóc badaczom bezpieczeństwa informacji i społeczeństwu obywatelskiemu w wykrywaniu i reagowaniu na te poważne zagrożenia.

Twój telefon dziwnie się zachowuje?

Napisz do Nas!

Raport ponadto dokumentuje ślady pozostawione na urządzeniach z systemem iOS i Android po namierzeniu za pomocą oprogramowania szpiegującego Pegasus. Obejmuje to zapisy kryminalistyczne łączące niedawne infekcje Pegasusa z ładunkiem Pegasusa z 2016 r., który został wykorzystany do zaatakowania Ahmeda Mansoor.

Ataki Pegasusa opisane w tym raporcie i towarzyszących mu załącznikach trwają od 2014 r. do lipca 2021 r. Obejmują one również tak zwane ataki typu „zero-click”, które nie wymagają żadnej interakcji ze strony celu. Ataki typu zero-click są obserwowane od maja 2018 roku i trwają do tej pory. Ostatnio zaobserwowano udany atak typu „zero-click” wykorzystujący wiele dni zerowych do zaatakowania w pełni załatanego iPhone’a 12 z systemem iOS 14.6 w lipcu 2021 r.

Sekcje od 1 do 8 tego raportu przedstawiają ślady kryminalistyczne pozostawione na urządzeniach mobilnych po infekcji Pegasus. Dowody te zostały zebrane z telefonów obrońców praw człowieka i dziennikarzy w wielu krajach.

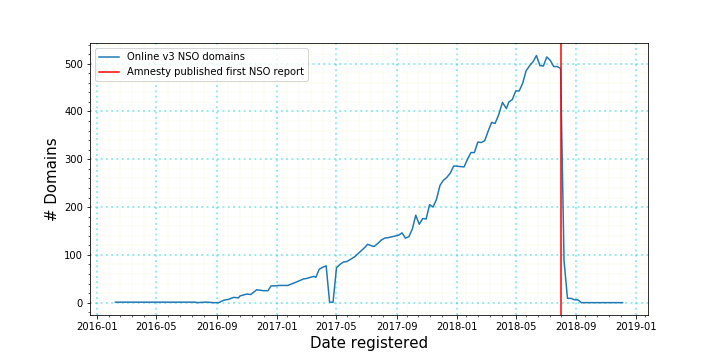

Wreszcie, w sekcji 9 raport dokumentuje ewolucję infrastruktury sieciowej Pegasus od 2016 roku. NSO Group przeprojektowała swoją infrastrukturę ataków, wykorzystując wiele warstw domen i serwerów. Powtarzające się błędy bezpieczeństwa operacyjnego pozwoliły laboratorium bezpieczeństwa Amnesty International na utrzymanie stałego wglądu w tę infrastrukturę. Raport prezentuje zestaw 700 domen związanych z Pegasusem.

Program szpiegowski na telefon. Jak wykryć?

Nazwy kilku celów dotyczących społeczeństwa obywatelskiego w sprawozdaniu zostały zanonimizowane ze względów bezpieczeństwa. Osoby, które zostały zanonimizowane, otrzymały w tym raporcie alfanumeryczne imiona i nazwiska.

Zestaw nazw domen, serwerów i infrastruktury wykorzystywanych do dostarczania i gromadzenia danych z oprogramowania szpiegującego Pegasus NSO Group ewoluował kilka razy od pierwszego publicznego ujawnienia przez Citizen Lab w 2016 roku.

NSO Group szybko zamknęło wiele swoich serwerów w wersji 3 wkrótce po publikacjach Amnesty International i Citizen Lab w dniu 1 sierpnia 2018 r.

Infrastruktura ataków hostowana głównie w Europie i Ameryce Północnej

Infrastruktura Pegasus NSO Group składa się głównie z serwerów hostowanych w centrach danych zlokalizowanych w krajach europejskich. Kraje, w których znajduje się najwięcej zainfekowanych serwerów DNS domen, to Niemcy, Wielka Brytania, Szwajcaria, Francja i Stany Zjednoczone (USA).

Urządzenia mobilne, bezpieczeństwo i kontrola

Wiele z celów przedstawionych w raporcie dotyczy ataków Pegasusa wymierzonych w urządzenia z systemem iOS. Należy zauważyć, że niekoniecznie odzwierciedla to względnego bezpieczeństwa urządzeń z systemem iOS w porównaniu z urządzeniami z systemem Android lub innymi systemami operacyjnymi i producentami telefonów.

Na urządzeniach Apple iOS jest znacznie więcej śladów kryminalistycznych dostępnych dla śledczych niż na standardowych urządzeniach z Androidem, dlatego metodologia poruszana koncentruje się na tych pierwszych. W rezultacie ostatnie przypadki potwierdzonych infekcji Pegasus dotyczyły iPhone’ów.

To i wszystkie poprzednie dochodzenia pokazują, że ataki na urządzenia mobilne stanowią poważne zagrożenie dla społeczeństwa obywatelskiego na całym świecie. Trudność polegająca nie tylko na zapobieganiu atakom, ale także ich wykrywaniu pośmiertnie, jest wynikiem niezrównoważonej asymetrii między możliwościami łatwo dostępnymi dla atakujących a nieodpowiednią ochroną, z której korzystają zagrożone osoby.

Podczas gdy urządzenia z systemem iOS zapewniają przynajmniej pewną użyteczną diagnostykę, zapisy historyczne są rzadkie i łatwo je manipulować. Inne urządzenia zapewniają niewielką lub żadną pomoc w przeprowadzaniu konsensualnej analizy kryminalistycznej. Chociaż można wiele zrobić, aby poprawić stan bezpieczeństwa urządzeń mobilnych i złagodzić ryzyko ataków, takich jak te udokumentowane w niniejszym raporcie, jeszcze więcej można osiągnąć, poprawiając zdolność właścicieli urządzeń i ekspertów technicznych do przeprowadzania regularnych kontroli integralności systemu.

Amnesty International zdecydowanie zachęca producentów urządzeń do zbadania możliwości zwiększenia możliwości audytu ich urządzeń, oczywiście bez poświęcania już istniejących zabezpieczeń i ochrony prywatności.

Metodologia, narzędzia i wskazówki wykrywania Pegasusa

Przez długi czas sprawdzanie stanu podejrzanego urządzenia mobilnego, które zostało naruszone, było uważane za zadanie prawie niemożliwe, szczególnie w społecznościach zajmujących się prawami człowieka. Dzięki pracy Laboratorium Bezpieczeństwa Amnesty International zbudowano ważne możliwości, które mogą przynieść korzyści zagrożonym aktywistom, dziennikarzom i prawnikom.

Wszystkie wskaźniki włamania są dostępne na GitHubie , w tym nazwy domen infrastruktury Pegasus, adresy e-mail odzyskane podczas wyszukiwania kont iMessage biorących udział w atakach oraz wszystkie nazwy procesów, które Amnesty International zidentyfikowała jako powiązane z Pegasusem.

Amnesty International udostępnia również stworzone przez narzędzie o nazwie Mobile Verification Toolkit (MVT). MVT to modułowe narzędzie, które upraszcza proces pozyskiwania i analizy danych z urządzeń z systemem Android oraz analizę zapisów z kopii zapasowych systemu iOS i zrzutów systemu plików, w szczególności w celu identyfikacji potencjalnych śladów włamania na urządzenia mobilne.

MVT może być wyposażony we wskaźniki włamania w formacie STIX2 i zidentyfikuje wszystkie pasujące wskaźniki znalezione na urządzeniu. W połączeniu ze wskaźnikami Pegasus, MVT może pomóc w ustaleniu, czy iPhone nie został naruszony.

Mobile Verification Toolkit (MVT)

Między innymi niektóre funkcje MVT ( Mobile Verification Toolkit ) obejmują:

- Odszyfruje zaszyfrowane kopie zapasowe iOS.

- Przetwarzanie i analiza rekordów z licznych baz danych i dzienników systemowych systemu iOS i aplikacji.

- Wyodrębnienie zainstalowanych aplikacji z urządzeń z systemem Android.

- Wyodrębnienie informacji diagnostycznych z urządzeń z systemem Android za pośrednictwem protokołu adb.

- Porównanie wyodrębnionych rekordów z dostarczoną listą złośliwych wskaźników w formacie STIX2. Automatycznie identyfikuje złośliwe wiadomości SMS, odwiedzane witryny, złośliwe procesy i nie tylko.

- Generuje dzienniki JSON wyodrębnionych rekordów i oddzielne dzienniki JSON wszystkich wykrytych złośliwych śladów.

- Generuj ujednoliconą chronologiczną oś czasu wyodrębnionych rekordów wraz z osią czasu wszystkich wykrytych szkodliwych śladów.

Program szpiegowski w telefonie objawy

- Dziwne zachowanie telefonu. Samoczynne włączanie, wyłączanie.

- Nagłe, ponadnormatywne rozładowywanie się baterii telefonu.

- Dziwne odgłosy rozmowy telefonicznej w tle.

- Losowe ponowne uruchamianie i wyłączanie.

- Podejrzane wiadomości tekstowe SMS

- Nieprawidłowy wzrost wykorzystania danych.

- Obserwowane opóźnienia w wyłączeniu telefonu

- Nieprawidłowe dźwięki gdy telefon nie jest używany.

- i wiele innych, dziwnych sytuacji

Źródło: www.amnesty.org