Szpiegowanie stało się po prostu kolejnym narzędziem do podróży służbowych dzięki taniej, wszechstronnej technologii i rosnącemu zapotrzebowaniu na wiarygodne informacje w czasie rzeczywistym o codziennych warunkach na świecie”. – Joe Sharkey , felietonista New York Timesa.

Kilkadziesiąt lat temu największe agencje wywiadowcze na świecie z ogromnymi budżetami nie mogły robić tego, co masz Ty obecnie do dyspozycji, tylko z połączeniem internetowym.

Musieli używać ekstremalnych metod szpiegowskich, takich jak podsłuchiwanie, przechwytywanie poczty i mnóstwo socjotechniki, aby zebrać wystarczającą ilość informacji.

Traktujemy to jako coś oczywistego, ale dziś mamy rodzaj technologii, o której agencje wywiadowcze dwie lub trzy dekady temu mogłyby tylko pomarzyć.

Podobnie jak zdjęcia satelitarne całego świata w wysokiej rozdzielczości, widok ulicy pokazujący, jak miejsce wygląda fizycznie, dostęp do „ciemnej sieci”, po której wędrują przestępcy, ludzie publikują aktualizacje i zdjęcia w mediach społecznościowych i wiele więcej.

Ten nowy rodzaj informacji wywiadowczych o otwartym kodzie źródłowym dał śledczym łatwiejszy sposób rozwiązywania ich spraw, zaczęli nazywać go OSINT.

OSINT w cyberbezpieczeństwie

Wikipedia opisuje OSINT jako „dane zebrane z publicznie dostępnych źródeł do wykorzystania w kontekście wywiadowczym”.

OSINT to praktyka, którą może wykonywać każdy, kto ma dostęp do Internetu – jeśli to czytasz, możesz to również zrobić.

Ale to jest przerażające, nawet niezbyt niewinni hakerzy czarnych kapeluszy, dzieciaki scenariuszy lub haktywiści badają i zbierają wystarczającą ilość informacji, aby przeprowadzić ataki.

Ilość informacji, które ludzie mogą znaleźć w Internecie, jest oszałamiająca, a jeśli wiedzą, jak połączyć kropki, mogą dowiedzieć się wielu rzeczy.

Haker zwykle rozpoczyna atak od fazy pasywnego rozpoznania.

Ich pierwszym krokiem jest poznanie docelowych systemów (lub użytkowników) poprzez zebranie wystarczającej ilości informacji (bez aktywnego angażowania się w nie).

Będą chcieli zobaczyć rodzaj publicznych aktywów; będą publikować posty w mediach społecznościowych, aby dowiedzieć się o wnętrzach organizacji, a niektórzy będą nawet zbierać informacje z obrazów satelitarnych i Street View, aby dowiedzieć się więcej o lokalu.

Narzędzia OSINT mogą pomóc w zidentyfikowaniu informacji typu open source o Twojej organizacji, które są publicznie dostępne w Internecie, zanim zrobią to hakerzy.

3 kategorie narzędzi:

Znajdowanie informacji o majątku firmy

Obecnie większość organizacji ma publiczne informacje o infrastrukturze dostępnej w Internecie, takie jak zasoby w chmurze, usługi hostingowe, nazwy domen i nie tylko.

Narzędzia OSINT mogą pomóc odkryć te wewnętrzne / zewnętrzne informacje o zasobach i dostarczyć szczegółowy raport.

Narzędzia te pasywnie eksplorują Internet, aby znaleźć publicznie dostępne informacje o zasobach organizacji.

Należy pamiętać, że znajdowanie informacji nie oznacza aktywnego rozpoznania – innymi słowy, narzędzia te nie wchodzą w bezpośrednią interakcję z systemami.

Odkrywanie poufnych informacji poza obwodem

Pracownicy firmy mogą publikować wrażliwe informacje w mediach społecznościowych.

Na przykład kierownik działu IT może opublikować na swoim koncie na Twitterze coś w rodzaju: „W końcu zakończyliśmy nasz długi dzień aktualizacji serwera Apache HTTP, nowa wersja 2.4 nie wygląda tak źle.

Czas na te drinki! ”. Ten post jest złoty dla hakerów.

Narzędzia OSINT mogą wyszukiwać poufne informacje poza granicami Twojej sieci, takie jak posty w mediach społecznościowych lub domeny, które nie należą do Twojej organizacji.

Agregowanie informacji

Po zebraniu i odkryciu informacji o źródłach publicznych narzędzie OSINT można agregować wszystkie dane które dostarczają przydatnych informacji.

To jest jak „Sherlock Holmes” narzędzi zwiadowczych w Internecie.

Te narzędzia nie tylko zbierają informacje, ale mogą również łączyć ze sobą wszystkie elementy układanki.

Mogą pomóc Ci określić, kto, co, kiedy, gdzie i dlaczego.

Najlepsze narzędzia i oprogramowanie OSINT w 2021 roku:

Dostępny OSINT jest ogromny. Istnieje mnóstwo źródeł, z których hakerzy mogą korzystać do zbierania informacji.

Zanim haker znajdzie poufne informacje o twoich zasobach, pracownikach lub obiektach, narzędzie OSINT może poprowadzić cię w tym samym kierunku (co zrobiłby haker), abyś mógł usunąć wszystkie te informacje ze źródeł publicznych lub zająć się nimi.

1. Recon-ng OSINT

Recon-ng to rekonesans sieciowy i framework OSINT napisany w Pythonie.

Może zautomatyzować proces zbierania informacji poprzez dogłębną i szybką eksplorację informacji open source w sieci.

Gdy znajdzie cenne dane, agreguje je i przedstawia w zintegrowanym i łatwym do odczytania formacie.

Narzędzie jest wyposażone w interaktywny interfejs wiersza poleceń oparty na modułach.

Niezależne moduły to rozpoznawanie, raportowanie, import, eksploatacja i wykrywanie.

Interfejs wygląda bardzo podobnie do popularnego Metasploit Framework używanego do wykorzystywania systemów.

Interfejs zawiera również przydatne funkcje, takie jak uzupełnianie poleceń, interakcja z bazą danych, pomoc kontekstowa, zarządzanie kluczami API i ustandaryzowane dane wyjściowe.

Recon-ng działa tylko w systemie Linux i wymaga do instalacji języka Python.

Cena: Open source i w 100% darmowy.

Pobierz: Pobierz Recon-ng za darmo z repozytorium GitHub.

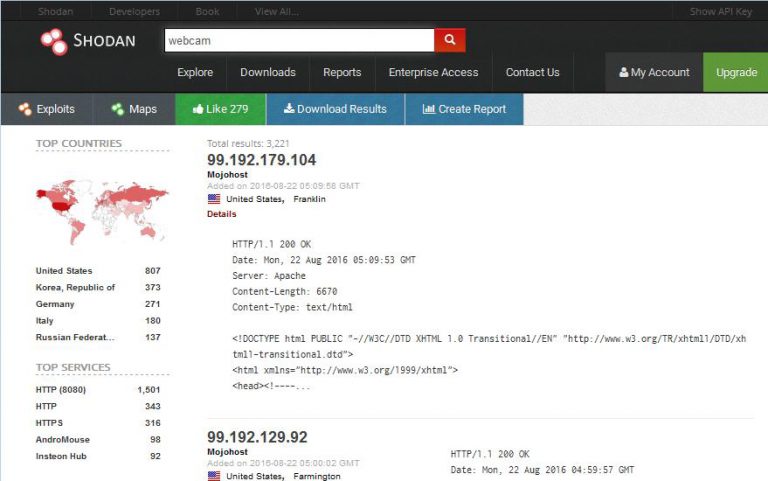

2. Shodan (OSINT)

Shodan to pierwsza wyszukiwarka urządzeń połączonych ze sobą lub IoT.

Podczas gdy Google indeksuje sieć, Shodan indeksuje wszystko inne w Internecie.

Może znaleźć kamery internetowe, serwery, routery, monitoring, sygnalizację świetlną, inteligentne telewizory, lodówki, pojazdy i wszystko, co jest podłączone do Internetu.

Tych urządzeń IoT często nie można przeszukiwać, ale firma Shodan opracowała sposób znajdowania informacji na ich temat i uwzględniła ich otwarte porty i luki w zabezpieczeniach.

Ta wyszukiwarka jest jedną z nielicznych, która może odkryć technologię operacyjną spotykaną w przemysłowych systemach sterowania.

O aplikacji SHODAN mówi się, że jest niczym Google Internetu rzeczy.

To sprawia, że Shodan jest kluczowym narzędziem dla cyberbezpieczeństwa w branży.

Oprócz wykrywania urządzeń IoT, Shodan może być również używany do monitorowania baz danych w celu sprawdzenia, czy mają one wycieki danych z witryn publicznych, a nawet może znaleźć ukryte serwery gier wideo w sieciach korporacyjnych.

Cena:

Shodan jest oferowany w trzech różnych edycjach: Freelancer (59 USD / miesiąc), Small Business (299 USD / miesiąc), Corporate (899 USD / miesiąc).

Pobierz:

Brak plików do pobrania. Po prostu zarejestruj się w ich usłudze i wybierz plan .

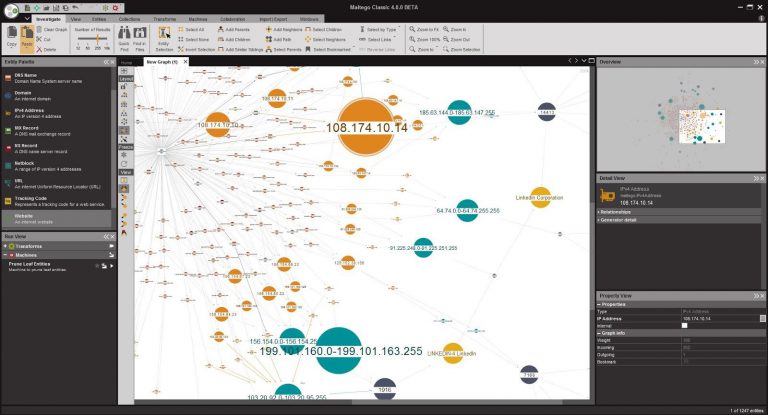

3. Maltego

Maltego to narzędzie OSINT i informatyki śledczej.

Zapewnia interaktywną eksplorację danych z bogatymi wizualizacjami, które umożliwiają wydajną analizę linków.

Oprogramowanie służy do badania online zależności między danymi z różnych źródeł w Internecie.

Może odkrywać relacje między ludźmi i firmami oraz znajdować publicznie dostępne informacje.

Na przykład Maltego może znaleźć linki między e-mailami, nazwami użytkowników, firmami, witrynami internetowymi i nie tylko.

Pobiera te informacje i renderuje wykres pokazujący wszystkie połączenia i punkty danych.

Maltego opiera się na bibliotece transformacji, która umożliwia odkrycie danych z kilku publicznych źródeł.

Domyślnie Maltego zawiera pełną listę transformacji, ale możesz ją rozszerzyć, uruchamiając API z innych publicznych źródeł informacji.

Oprogramowanie działa w Javie i można je zainstalować w systemach Windows, macOS i Linux.

“Mistrzowskie narzędzia i techniki pozyskiwania informacji o ludziach i firmach.”

Wypełnij formularz i odbierz bezpłatny Ebook

Cena:

Maltego występuje w różnych wydaniach . Maltego CE to darmowa edycja społecznościowa.

Maltego Classic (999 dol. W cenie początkowej) i Maltego XL (1999 dol. W cenie początkowej).

Oprogramowanie jest również dostępne do instalacji serwerów na dużą skalę, a cena zaczyna się od 40 000 USD, łącznie ze szkoleniem.

Pobierz:

Pobierz bezpłatne wydanie społeczności Maltego CE , rejestrując się na ich stronie internetowej.

4. The Harvester

theHarvester to proste narzędzie pasywnego rozpoznania OSINT napisane w Pythonie.

Został zaprojektowany do zbierania informacji z różnych publicznych źródeł, takich jak wyszukiwarki, baza danych SHODAN urządzeń podłączonych do Internetu lub serwery kluczy PGP.

Narzędzie to doskonale nadaje się do wyszukiwania informacji leżących poza granicami organizacji, ale może również znajdować zasoby publiczne w granicach organizacji.

Może znaleźć informacje o subdomenach, adresach URL, adresach IP, kontach e-mail, nazwiskach pracowników i nie tylko.

theHarvester jest stosunkowo łatwy w użyciu.

Niektóre z najbardziej publicznych źródeł, takich jak Google, Hunter i Baidu, są dołączone do pasywnego rozpoznania.

Możesz zainstalować niektóre moduły za pomocą klucza API, takie jak bingapi, gitHub i inne.

Cena:

Open source iw 100% darmowy.

Pobierz:

Z theHarvester za darmo z repozytorium GitHub.

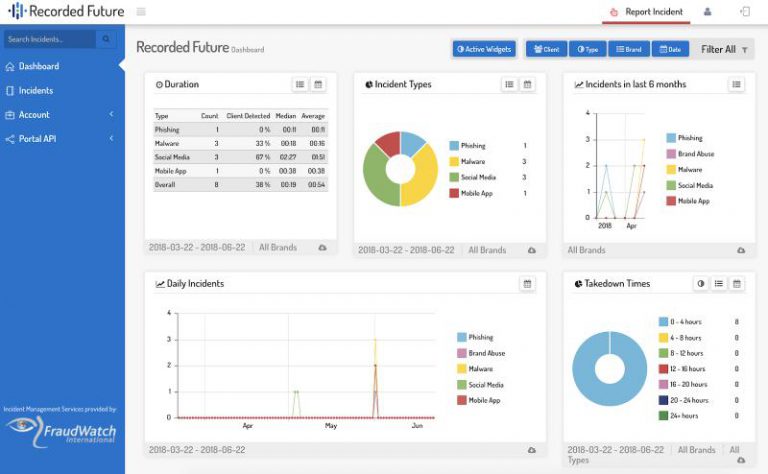

5. Recorded Future

Recorded Future to zintegrowane rozwiązanie do analizy zagrożeń.

Oprogramowanie może gromadzić i analizować duże ilości danych o zagrożeniach w czasie rzeczywistym.

Przekształca wszystkie dane w cenne spostrzeżenia za pomocą ML (uczenie maszynowe), AI (sztuczna inteligencja) i NLP (przetwarzanie języka naturalnego).

Wśród wielu funkcji Recorded Future może przeprowadzać bierny rekonesans przy pomocy Threat Intelligence Platform (TIP) .

Wykorzystując ML, AI i NLP, Recorded Future może zbierać i agregować dane z publicznie dostępnych źródeł, takich jak rejestracje domen, profile w mediach społecznościowych, strony internetowe osób trzecich i nie tylko.

Działa automatycznie i wysyła alerty w czasie rzeczywistym, gdy wykryje wycieki danych, takie jak poświadczenia, domeny z literówkami, wycieki kodu, numery identyfikacyjne banku, rozmowy dotyczące marki w ciemnej sieci i inne.

Cena:

Recorded Future jest dostępna w trzech różnych edycjach: Express, Core i Advanced. Aby dowiedzieć się więcej o cenach, skontaktuj się z nimi.

Pobierz:

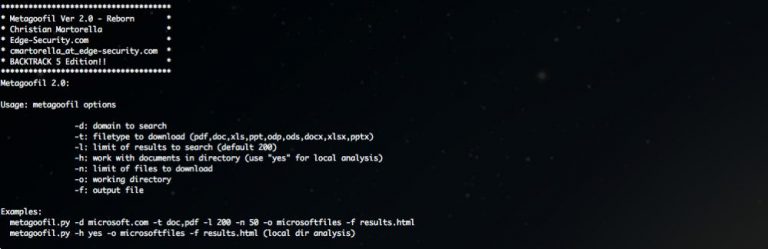

6. Metagoofil (OSINT)

Metagoofil to darmowy, pasywny zbieracz metadanych rekonstrukcji, napisany w Pythonie.

Służy do wyodrębniania informacji z dokumentów, takich jak pdf, doc, Xls, ppt, ODP i ods, które znajdują się na stronie docelowej lub w dowolnej innej publicznej witrynie.

Narzędzie korzysta z Google, aby znaleźć dokumenty, a następnie pobiera je na dysk lokalny i wyodrębnia wszystkie metadane.

Metagoofil analizuje metadane tych dokumentów i gromadzi dużą ilość informacji.

Może znaleźć poufne informacje, takie jak nazwy użytkowników, prawdziwe nazwiska, wersje oprogramowania, e-maile, ścieżki / serwery.

Hakerzy mogą używać Metagoofil do zbierania informacji o nazwie użytkownika i wykonywania łatwiejszych ataków siłowych.

Może również pokazać hakerowi ścieżki plików, które mogą ujawnić system operacyjny, nazwy sieci, udostępnione zasoby i inne.

Cena:

Darmowe i otwarte.

Pobierz:

Metagoofil za darmo z repozytorium GitHub .

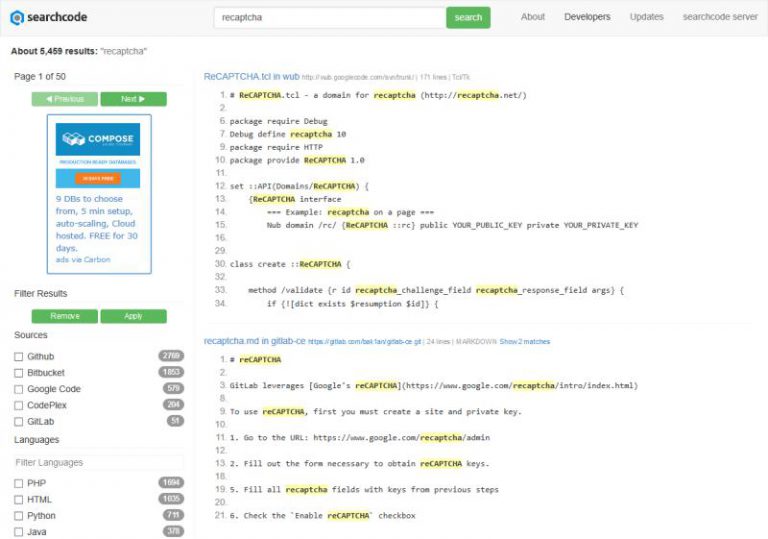

7. Searchcode

Searchcode to unikalny typ wyszukiwarki, która szuka informacji w wolnym kodzie źródłowym.

Programiści mogą używać Searchcode do identyfikowania problemów związanych z dostępnością poufnych informacji w kodzie.

Wyszukiwarka działa podobnie do Google, ale zamiast indeksować serwery internetowe, szuka informacji między wierszami kodu uruchomionych aplikacji lub aplikacji w fazie rozwoju.

Wyniki wyszukiwania mogą pomóc hakerowi zidentyfikować nazwy użytkowników, luki lub usterki w samym kodzie.

Searchcode szuka kodu w repozytoriach kodu z GitHub, Bitbucket, Google Code, GitLab, CodePlex i innych.

Możesz także filtrować różne typy języka.

Na przykład, jeśli chcesz widzieć tylko HTML i PHP lub tylko JavaScript, możesz zaznaczyć pole wyboru, a Searchcode odfiltruje wszystkie informacje.

Kluczowe cechy:

- Szukaj za pomocą znaków specjalnych

- Filtruj według języka programowania

- Filtruj według repozytorium

- Szukaj w kodzie źródłowym

Cena:

Bezpłatnie

Pobierz:

Jest to bezpłatna wyszukiwarka internetowa.

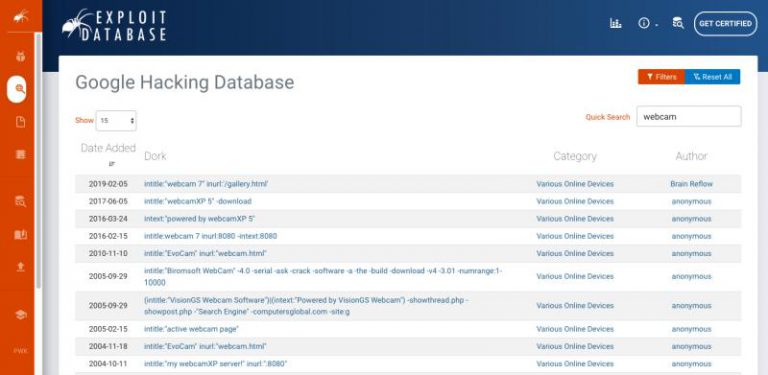

8. GHDB

GHDB (Google Hacking Database) lub często określana jako Google Dorks, to baza danych zapytań wyszukiwanych przez Google, której celem jest znalezienie publicznie dostępnych informacji.

Ofiary przypadkowo publikują poufne informacje w Internecie, takie jak konsole internetowe bez zabezpieczeń, otwarte porty, portale logowania, poufne katalogi, otwarte kamery internetowe, pliki zawierające informacje o nazwie użytkownika i wszystko, co jest nieumyślnie ujawniane w Internecie.

Społeczność w Google Dorks codziennie publikuje serię zaawansowanych ciągów wyszukiwania w Google.

Przykładem zapytania Google dork może być „intitle: index.of„ users.db ”, które ujawnia pliki z użytkownikami, lub„ intitle: „webcamXP 5 ″ -download”, które pokazuje wszystkie kamery internetowe z marką XP5, które są otwarte do oglądania.

GHDB jest przeznaczony dla testerów penetrujących w fazie zbierania informacji lub OSINT.

Jeśli tester piórkowy wie, jak tworzyć wyrafinowane zapytania w Google lub może znaleźć właściwe w GHDB, może znaleźć luki w zabezpieczeniach w konfiguracji lub kodowaniu czegokolwiek.

Cena:

Bezpłatny

Pobierz:

Jest to baza zapytań; nie ma nic do pobrania.

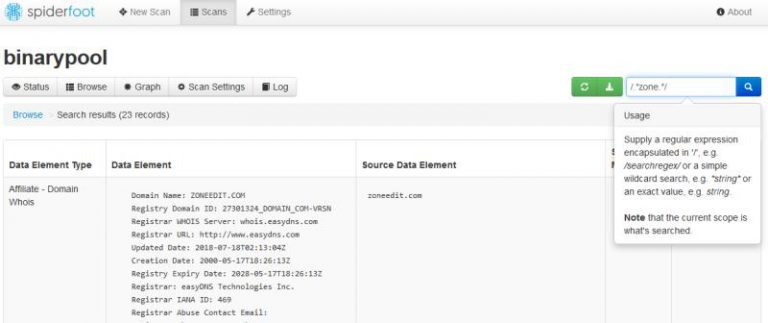

9. SpiderFoot OSINT

SpiderFoot to narzędzie rozpoznawcze typu open source.

Często nazywa się to odciskiem palca z najobszerniejszą kolekcją OSINT.

Narzędzie może automatycznie wysyłać zapytania do ponad 100 źródeł publicznych i zbierać informacje o adresach IP, nazwach domen, serwerach internetowych, adresach e-mail i nie tylko.

Oprogramowanie zostało napisane w języku Python.

Aby zacząć od SpiderFoot, określ cel i wybierz spośród setek różnych modułów do pobierania odcisków palców.

Przykładami modułów SpiderFoot może być „sfp_arin.py”, który wysyła zapytanie do rejestru ARIN o informacje kontaktowe lub „sfp_crt.py”, który zbiera nazwy hostów z historycznych certyfikatów w crt.sh.

Po wybraniu modułów SpiderFoot automatycznie zbierze informacje i utworzy raport.

SpiderFoot jest dostępny dla systemów Windows i Linux.

Cena:

Darmowe i płatne

Ściągnij:

Pobierz z oficjalnej strony Spider lub z repozytorium Github .